若將滲透測試比擬成作戰,那麼敵軍情資偵蒐將是主導戰役成敗的關鍵因素,除了擁有精良的武器及技術,若未搶先取得敵方情資就如同矇著眼上戰場一般,雖然網路的環境並非如同真實戰場般的你死我活,但是資料蒐集卻有著跟真實戰場的異曲同工之妙,本章節我們就來看看如何蒐集對我們有用的資料。

所謂被動,在滲透測試的世界中所指的就是不與目標有直接的接觸,間接地透過公開的資訊得知目標的相關資訊,以下我們分別介紹nslookup及GoogleHacking兩種常用工具。

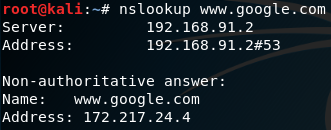

指令格式:nslookup [參數] [名稱] [伺服器]

上圖為以google為例,不輸入任何參數所顯示的畫面,由輸出資料可得知該網站的IP Address為172.217.24.4。

補充說明:

網際網路的世界中IP好比一個網站的地址一般,具有唯一性,然而對人們而言要記憶這串數字才能瀏覽某個網站顯得不夠人性化,於是聰明的IT人想到了Domain Name,意即透過輸入容易記憶的文字來瀏覽網站,那麼在人類及電腦間負責轉換IP及Domain Name的中介就是DNS(Domain Name Server),上述範例中就是簡單的利用nslookup的指令由輸入Domain Name來找尋IP的過程,以利後續在電腦及網際網路的世界中以IP溝通。

指令格式:指令1 [參數1] 指令2 [參數2]…

常用指令:

inurl:搜尋url中的關鍵字

intitle:搜尋網頁的標題或內文中的關鍵字

filetype:限定副檔名來進行搜尋,參數為檔案類型如pdf、xls、db等

site:搜尋在某個網域底下的資料,參數為網址,如:testfire.net

範例:site:testfire.net intitle: “testfire.net”

搜尋的結果計有六筆資料,第一筆竟然就是網站的目錄資料

被動蒐集資料的行為未與目標主機接觸,所以其實效果有限,不過還是有部分網站因為管理員疏忽或是設定不良等因素,讓我們可以利用被動蒐集找到不少有價值的資料喔!

(妨礙電腦使用等相關罪責已規範於刑法第36章,切勿以實際環境進行滲透測試)